Материалы по тегу: информационная безопасность

|

01.12.2023 [17:18], Андрей Крупин

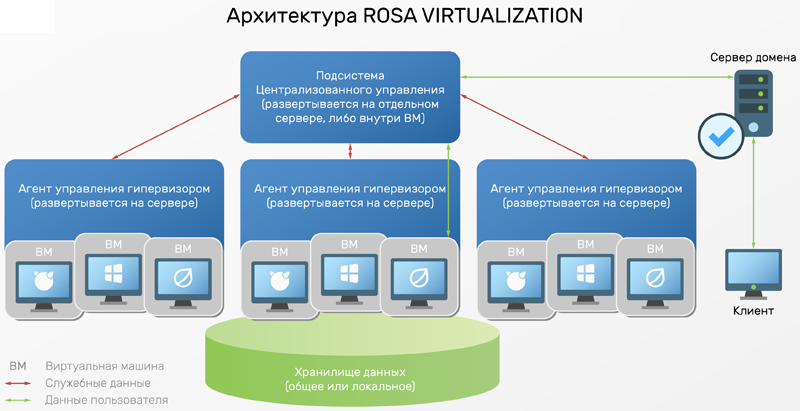

Платформа виртуализации ROSA Virtualization обновила сертификат ФСТЭК России по четвёртому классуКомпания «НТЦ ИТ РОСА» сообщила об успешном прохождении комплекса испытаний в системе сертификации ФСТЭК России и обновлении выданного ранее сертификата на платформу виртуализации ROSA Virtualization версии 2.1. Согласно новым «Требованиям по безопасности информации к средствам виртуализации», утверждённым приказом ФСТЭК России № 187 и вступившим в силу 27 октября 2022 года, все программные продукты, реализующие функции средств виртуализации, должны быть сертифицированы по одному из шести классов защиты.  ROSA Virtualization 2.1 соответствует требованиям регулятора и является сертифицированным средством виртуализации четвёртого класса защиты. Платформа может быть использована в государственных организациях и на объектах критической информационной инфраструктуры для построения виртуальной инфраструктуры, обрабатывающей информацию ограниченного доступа, включая персональные данные. По заверениям разработчика, ROSA Virtualization является первой в России системой управления виртуализацией, которая использует интегрированные средства защиты информации. Встроенные системы защиты закрывают семь из девяти обязательных требований, кроме межсетевого экранирования и антивирусной защиты. Задача межсетевого экранирования решена путём установки в систему продукта Netfilter c инструментом управления iptables, антивирусная защита реализована с помощью таких продуктов, как антивирус «Лаборатории Касперского» и Dr.Web Enterprise Security Suite.

01.12.2023 [16:53], Андрей Крупин

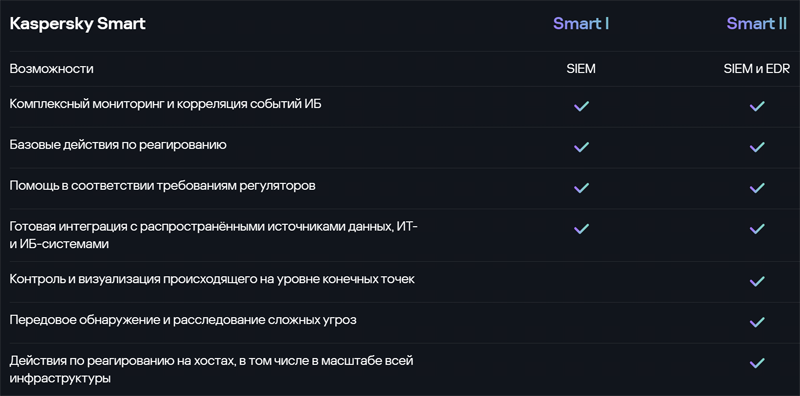

«Лаборатория Касперского» представила Kaspersky Smart — новую линейку решений для защиты среднего бизнеса«Лаборатория Касперского» объявила о выпуске защитных решений Kaspersky Smart I и Kaspersky Smart II для корпоративного сегмента. Представленные продукты предназначены для компаний среднего бизнеса, в IT-инфраструктуре которых насчитывается от 250 до 1000 рабочих мест и серверов. Линейка Kaspersky Smart может быть развёрнута как локально, так и в виртуальной среде, включает в себя возможности не только для мониторинга и обнаружения цифровых угроз, но и для реагирования на инциденты, а также помогает соответствовать требованиям регуляторов.

Возможности Kaspersky Smart Оба уровня линейки — Smart I и Smart II — включают в себя SIEM-систему Kaspersky Unified Monitoring and Analysis Platform, которая позволяет осуществлять комплексный мониторинг и потоковую корреляцию событий ИБ из различных источников данных в режиме реального времени в рамках всей инфраструктуры, а также благодаря централизованному хранению данных предоставлять информацию об инцидентах регулирующим органам. Во второй уровень, помимо SIEM, входит решение Kaspersky EDR Expert, позволяющее выстроить дополнительный эшелон защиты конечных устройств от сложных угроз. «Организации среднего размера по большей части уже обладают фундаментальной защитой на уровне конечных устройств и задумываются о защите от сложных атак. Востребованность систем анализа и управления ИБ-событиями, а также EDR-решений растёт, поскольку с усложнением ландшафта киберугроз возникает необходимость реагировать на инциденты быстрее, качественнее, с меньшими усилиями. Средний бизнес остро нуждается в комплексных и эффективных решениях для защиты своих бизнес-активов, и мы делаем доступным ему свой комплексный продукт уровня Enterprise. Наша новая линейка предоставляет не только наиболее актуальную киберзащиту, но и помогает соответствовать требованиям законодательства», — отмечает «Лаборатория Касперского».

01.12.2023 [15:52], Руслан Авдеев

AWS представила корпоративную систему биометрической идентификации Amazon One Enterprise — через 3 года после дебюта Amazon One для магазиновAWS представила корпоративную версию системы биометрической идентификации Amazon One Enterprise. Новый сервис основан на решении Amazon One, которое появилось в 2020 году. Оно используется для биометрических платежей в собственных магазинах Amazon, не имеющих кассиров. Посетители Amazon Go могут привязать данные банковской карты к информации об отпечатке ладони. Хотя технология, как это обычно бывает с такими решениями, вызвала опасения среди правозащитников и политиков в связи с возможной утечкой данных, компания продолжила внедрять её, предлагая клиентам различные льготы. Сервис уже появился во всех магазинах сети Whole Foods, принадлежащей Amazon, в США. Также компания заключила соглашения и со сторонними ретейлерами. Проект Amazon One Enterprise стал закономерным развитием предыдущей инициативы. Несмотря на повсеместный переход на удалённую работу, многие компании всё ещё хотят видеть своих сотрудников в офисах хотя бы время от времени. Amazon One Enterprise обеспечивает бесконтактную идентификацию для доступа на такие объекты. Более того, технологию можно использовать и для всевозможного ПО с разграничением доступа, например, для защиты доступа к кадровой или финансовой информации. Заказчикам предлагается на выбор два вида устройств: отдельный модуль, который можно разместить где угодно, и турникет. Возможно совместное использование биометрической идентификации с традиционными средствами, т.е. карточками, PIN-кодами и паролями. AWS подчёркивает, что Amazon One Enterprise отличается от решений для магазинов уровнем обеспечения безопасности. В частности, коллекция отпечатков ладоней сохраняется в облаке AWS отдельно для каждой компании. С помощью точно такого же устройства пользователь может удалить свои данные, а если в течение двух лет он не проявлял никакой активности, данные будут удалены автоматически.

01.12.2023 [13:20], Андрей Крупин

«Гарда технологии» представила новую версию сервиса данных о киберугрозахРоссийский разработчик систем информационной безопасности «Гарда технологии» (входит в «ИКС Холдинг») сообщил об обновлении сервиса «Гарда TI» (Threat Intelligence), предоставляющего актуальные сведения о признаках и индикаторах вредоносной активности на основе данных из открытых и собственных источников аналитического центра группы компаний «Гарда». В новой версии «Гарда TI» данные аналитики о хакерских группировках, методах и тактиках атак предоставляют заказчикам более полную информацию об индикаторах компрометации для повышения эффективности противодействия угрозам. Обновились связи между индикаторами, благодаря чему специалисты ИБ-служб могут сократить время реакции на вредоносную активность и самостоятельно проводить анализ угроз.

Источник изображения: freepik.com Кроме прочего, в базе «Гарда TI» стали доступны новые типы индикаторов: JA3/JA3S-отпечатки. Использование таких отпечатков позволяет точнее анализировать паттерны поведения злоумышленников и идентифицировать необычные или вредоносные активности в сети. Это помогает в обнаружении кибератак, инсайдерских активностей, вредоносного программного обеспечения, детектировании угроз в шифрованном трафике и ранее неизвестных угроз нулевого дня. Также сообщается о повышении удобства пользовательского интерфейса сервиса. Система «Гарда TI» зарегистрирована в реестре отечественного ПО, что подтверждает соответствие продукта требованиям российского законодательства, предоставляет возможность беспрепятственного использования в организациях, относящихся к органам государственной власти и критической информационной инфраструктуре.

30.11.2023 [13:57], Андрей Крупин

Состоялся релиз Solar DAG — комплексного решения по управлению и контролю доступа к даннымКомпания «Солар» объявила о выпуске нового продукта Solar DAG, предлагающего рынку единый подход к контролю хранения и использования конфиденциальной информации. Solar DAG представляет собой комплексное решение по управлению и контролю доступа к данным, которые хранятся и обрабатываются в неструктурированном и полуструктурированном виде на различных системах хранения, что позволяет минимизировать риски утечки конфиденциальной информации. Продукт помогает определить критичную и ценную информацию в общем массиве данных, что позволяет сконцентрировать внимание внутренних служб безопасности организации именно на её защите.

Источник изображения: freepik.com Комплекс Solar DAG обеспечивает контроль над всеми действиями, которые потенциально несут риск неправомерного использования данных. Решение обладает высокой производительностью и ориентировано на клиентов сегмента Enterprise. Возможность потоковой обработки до 100 миллионов событий на системах хранения данных в день и высокая скорость контентного анализа — до 1,5 Тбайт в сутки — а также скорость выполнения запросов при построении отчётов позволяют работать с внушительными объёмами информации и контролировать действия большого количества сотрудников организации. Предприятия с развитой филиальной инфраструктурой могут контролировать файловые серверы по всей сети благодаря поддержке работы в геораспределенном режиме. В рамках централизованного использования системы Solar DAG позволяет настроить области видимости для администраторов каждого филиала в отдельности, что исключает возможность несанкционированного доступа к информации и статистике, которая находится вне зоны его ответственности.

29.11.2023 [23:40], Руслан Авдеев

NVIDIA NeMo Retriever позволит компаниям дополнять ИИ-модели собственными даннымиNVIDIA представила сервис NeMo Retriever, позволяет компаниям дополнять данные для чат-ботов, ИИ-помощников и похожих инструментов специализированными сведениями — для получения более точных ответов на запросы. Сервис стал частью облачного семейства инструментов NVIDIA NeMo, позволяющих создавать, настраивать и внедрять модели генеративного ИИ. RAG (Retrieval Augmented Generation), метод улучшения производительности больших языковых моделей (LLM), позволяет повысить точность и безопасность ИИ-инструментов благодаря заполнению пробелов в «знаниях» языковых моделей с помощью сведений из внешних источников. Обучение каждой модели — чрезвычайно ресурсоёмкий процесс — обычно осуществляется довольно редко, а то и вовсе единожды. При этом до следующего обновления модель не имеет доступа к полной и актуальной информации, что может привести к неточностям, ошибкам и т.н. галлюцинациям. NeMo Retriever позволяет быстро дополнить LLM свежими сведениями в виде баз данных, HTML-страниц, PDF-файлов, изображений, видео и т.п. Другими словами, базовая модель с добавлением специализированных материалов станет заметно эрудированнее и «сообразительнее». При этом данные могут храниться где угодно — как в облаках, так и на собственных серверах компаний. Технология чрезвычайно полезна, поскольку обеспечивает сотрудникам компании работу с полезными данными, закрытыми для широкой публики, при этом пользуясь всеми преимуществами ИИ. В отличие от открытых RAG-инструментов, NVIDIA, по данным самой компании, предлагает готовое к коммерческому использованию решение для доступных на рынке ИИ-моделей, уже оптимизированных для RAG и имеющих поддержку, а также регулярно получающих обновления безопасности. Другими словами, корпоративные клиенты могут брать готовые ИИ-модели и дополнять их собственными данными без отдельной ресурсоёмкой тренировки. NeMo Retriever позволит добавить соответствующие возможности универсальной облачной платформе NVIDIA AI Enterprise, предназначенной для оптимизации разработки ИИ-приложений. Регистрация разработчиков для раннего доступа к NeMo Retriever уже началась. Cadence Design Systems, Dropbox, SAP SE и ServiceNow уже работают с NVIDIA над внедрением RAG в свои внутренние ИИ-инструменты.

29.11.2023 [17:07], Андрей Крупин

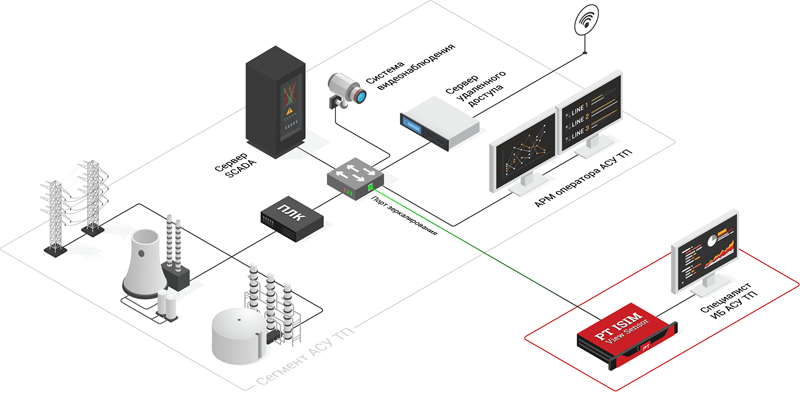

Система PT Industrial Security Incident Manager дополнилась средствами мониторинга энергообъектовКомпания Positive Technologies сообщила о выпуске новой версии комплексного решения PT Industrial Security Incident Manager 4.4 (PT ISIM 4.4), предназначенного для защиты автоматизированных систем управления технологическими процессами (АСУ ТП). Представленный российским разработчиком продукт осуществляет сбор и анализ сетевого трафика в инфраструктуре предприятия. PT ISIM обеспечивает поиск следов нарушений информационной безопасности в сетях АСУ ТП, помогает на ранней стадии выявлять кибератаки, активность вредоносного ПО, неавторизованные действия персонала (в том числе злоумышленные) и обеспечивает соответствие требованиям законодательства (187-ФЗ, приказы ФСТЭК № 31, 239, ГосСОПКА).  PT Industrial Security Incident Manager 4.4 включает в себя расширенный контроль сетевых коммуникаций на современных цифровых энергообъектах по стандарту МЭК-61850. В продукте появился новый microView Sensor, который устанавливается на компактные промышленные ПК и предназначен для использования на небольших объектах автоматизации: подстанциях 6–10 кВ, тепловых пунктах, в цехах и инженерных системах ЦОД и зданий. Решение может выявлять аномальные сетевые соединения, отказы и ошибки коммуникации по протоколам MMS и GOOSE, свидетельствующие о неправильной эксплуатации, некорректной настройке оборудования или попытках компрометации устройств. Также упростился пользовательский интерфейс PT ISIM 4.4. Обновление предыдущих версий теперь полностью централизованно для всех поддерживаемых операционных систем — ручное обновление дополнительных модулей не требуется.

29.11.2023 [16:20], Андрей Крупин

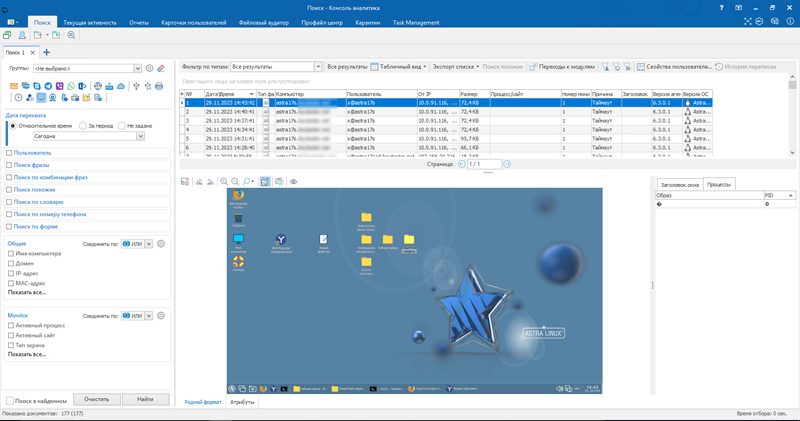

Linux-версия DLP-системы «СёрчИнформ КИБ» получила расширенные функциональные возможностиКомпания «СёрчИнформ» объявила о выпуске обновлённой Linux-версии программного комплекса «Контур информационной безопасности» (КИБ). Платформа «СёрчИнформ КИБ» относится к классу систем Data Loss Prevention (DLP) и предназначена для предотвращения утечек конфиденциальной информации в корпоративных сетях, управления рисками и всесторонней защиты бизнеса от внутренних угроз. Решение состоит из модулей, каждый из которых контролирует свой канал передачи информации. Система показывает, какой путь проходят данные, и делает прозрачными все коммуникации. Обновлённая Linux-версия DLP-системы получила расширенные средства контроля веб-камеры, монитора и пользовательской активности. Так, с помощью модуля CameraController ИБ-службы могут создавать снимки пользователя за ПК и просматривать происходящее в зоне видимости веб-камеры в режиме реального времени. MonitorController записывает видео с экранов рабочих станций и делает контрольные снимки, если настроена съёмка по расписанию. Наконец, модуль ProgramController анализирует пользовательскую активность в веб-браузерах и оценивает, насколько продуктивно сотрудники проводят время в интернете.  Полученные сведения складываются в отчёты, по которым можно судить о дисциплине и эффективности работы сотрудника. Кроме того, ИИ-инструменты позволяют выявлять нетипичные угрозы. Например, аналитический движок сравнивает снимки CameraController с образцовым фото пользователя и с помощью распознавания лиц выявляет, что за ПК чужак или никого нет (возможно несанкционированное удалённое подключение), и сигнализирует службе ИБ. Также распознавание работает для телефонов и позволяет выявлять попытки «слить» данные, сфотографировав экран на смартфон. «Обновление уравняло возможности Linux-версии «СёрчИнформ КИБ» с версией для Windows — мы наконец адаптировали все модули. Это актуальные новости для госсектора и субъектов критической информационной инфраструктуры, которые в рамках импортозамещения перешли на российские операционные системы на базе Linux», — отмечают разработчики.

28.11.2023 [13:44], Сергей Карасёв

На развитие кибербезопасности в России планируется выделить более 25 млрд руб.Минцифры РФ, по сообщению газеты «Коммерсантъ», планирует до 2030 года инвестировать в развитие отечественных средств обеспечения информационной безопасности (ИБ) приблизительно 25,2 млрд руб. Предполагается, что инициатива будет способствовать импортозамещению в соответствующей сфере, а также поможет повысить эффективность уже развёрнутых систем. О новой программе финансирования говорится в материалах национального проекта «Экономика данных». К концу текущего десятилетия, как ожидается, все зарубежные средства защиты получат российские аналоги, что важно в условиях сложившейся геополитической обстановки.

Источник изображения: pixabay.com Из общей суммы около 7,1 млрд руб. предлагается направить на развитие новой системы противодействия компьютерным атакам «Мультисканер» на базе ГосСОПКА (государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак). Ещё примерно 3,7 млрд руб. пойдёт на расширение функциональности и улучшение платформ «Антифрод» (противодействие мошенническим звонкам) и «Антифишинг» (блокировка мошеннических сайтов). На внешнюю оценку защищённости ключевых государственных информационных систем (ГИС) планируется выделить 2,4 млрд руб. Наконец, 12 млрд руб. будет затрачено на различные инструменты и сервисы обеспечения кибербезопасности: это криптография, средства защиты и т. д. По данным Минцифры, после внедрения «Антифрода» число мошеннических звонков в 2023 году снизилось на 38 % — до 62,7 млн. «Мультисканер», по оценкам ведомства, сможет обрабатывать более 90 млн файлов в год, а число инцидентов, связанных с нарушениями безопасности ключевых ГИС, благодаря новым ИБ-мерам снизится до нуля. Однако участники рынка отмечают, что затраты в размере 25,2 млрд руб. «выглядят несколько завышенными» даже с учётом инфляции. При этом финансирование «само по себе не гарантирует какой-либо результат».

28.11.2023 [13:42], Андрей Крупин

Релиз сканера безопасности «Сканер-ВС 6»: повышенная скорость работы и ежедневно обновляемая база данных уязвимостейНаучно-производственное объединение «Эшелон» сообщило о выпуске нового релиза системы комплексного анализа защищённости «Сканер-ВС 6». «Сканер-ВС» представляет собой универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищённости корпоративной IT-инфраструктуры, а также оценки эффективности средств защиты информации. Продукт позволяет проводить как специализированные тесты, так и комплексное тестирование защищённости информационных систем, сочетающее сетевые и системные проверки. Решение поддерживает работу с банком данных угроз безопасности информации ФСТЭК России, может применяться в качестве мобильного места администратора информационной безопасности, а также как средство расследования инцидентов IT-безопасности и для мониторинга сети.

Источник изображения: npo-echelon.ru При подготовке релиза «Сканер-ВС 6» к выпуску специалистами НПО «Эшелон» была проделана работа по оптимизации и повышению скорости работы программного комплекса. В частности, говорится о существенном увеличении скорости поиска уязвимостей благодаря технологии «без скриптов». Также продукт получил ежедневно обновляемую базу данных уязвимостей и поддержку защищённой операционной системы Astra Linux 1.7. Использование «Сканер-ВС» позволяет обеспечить непрерывный мониторинг защищённости информационных систем, а также повысить эффективность деятельности IT-подразделений и служб безопасности. Для оценки функциональных возможностей предусмотрена демонстрационная версия программного решения. |

|